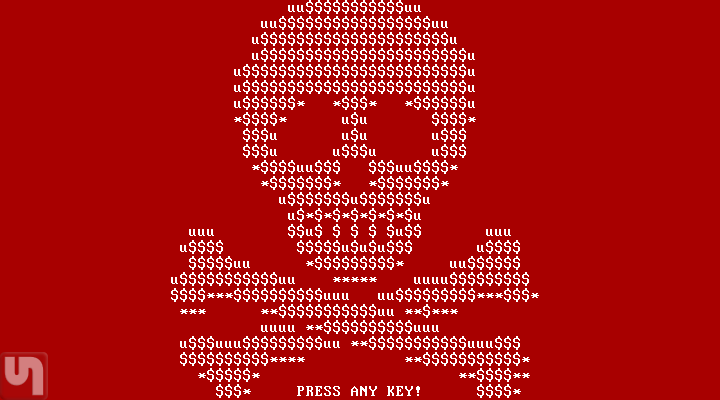

Le ransomware petya - Comment récupérer ses données

Billet mis à jour le 11 avril en fin d'article. Avant tout, je précise que, dans tous les cas, quelque soit le rançongiciel, il ne faut jamais payer la rançon réclamée. Il y a une semaine, G DATA a publié sur son blog un nouvel article intitulé "Ransomware Petya encrypts hard drives", soit [...] Plus...