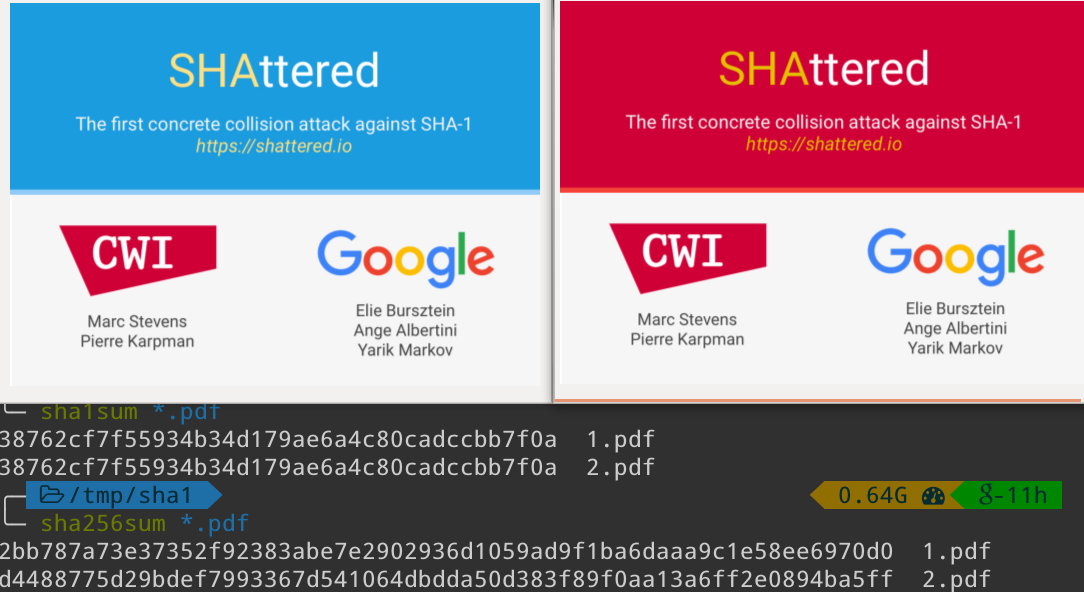

Des données cachées dans une image jpeg - mini challenge forensique

Mi-aout, j'ai publié le tweet suivant : Find the flag in this picture : https://t.co/HGXIkiM4IR(I'll give hint if needed)— Lemnet (@lemnet_fr) August 13, 2019 J'ai caché des données (un flag au format FLAG{[MD5]}) dans ce fichier : https://lemnet.fr/img/lena_std.jpg Il s'agit d'une photo de [...] Plus...