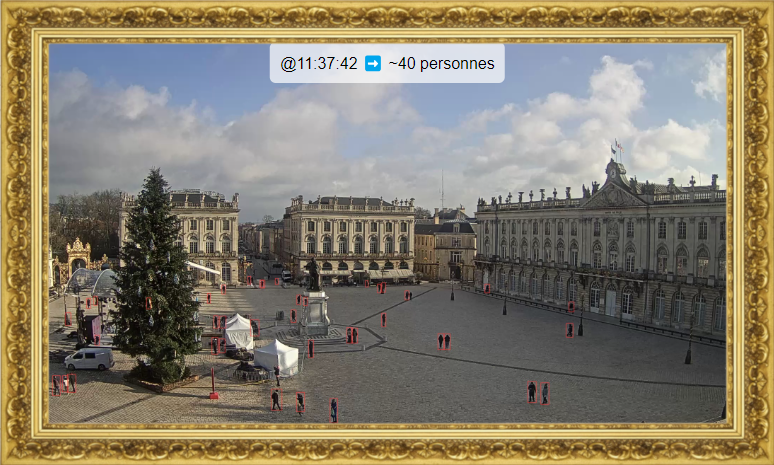

StanIA : combien y a-t-il de personnes place Stan' ?

J'avais un peu de temps la semaine passée, alors j'ai fait ca :

stania.lemnet.fr Une appli web qui capture une image de la place Stanislas à Nancy et compte le nombre de personnes sur la place. Ça fonctionne en utilisant un modèle d'intelligence artificielle (yolov8) ré-entraîné Plus...