Chiffrement bitlocker sans protecteur

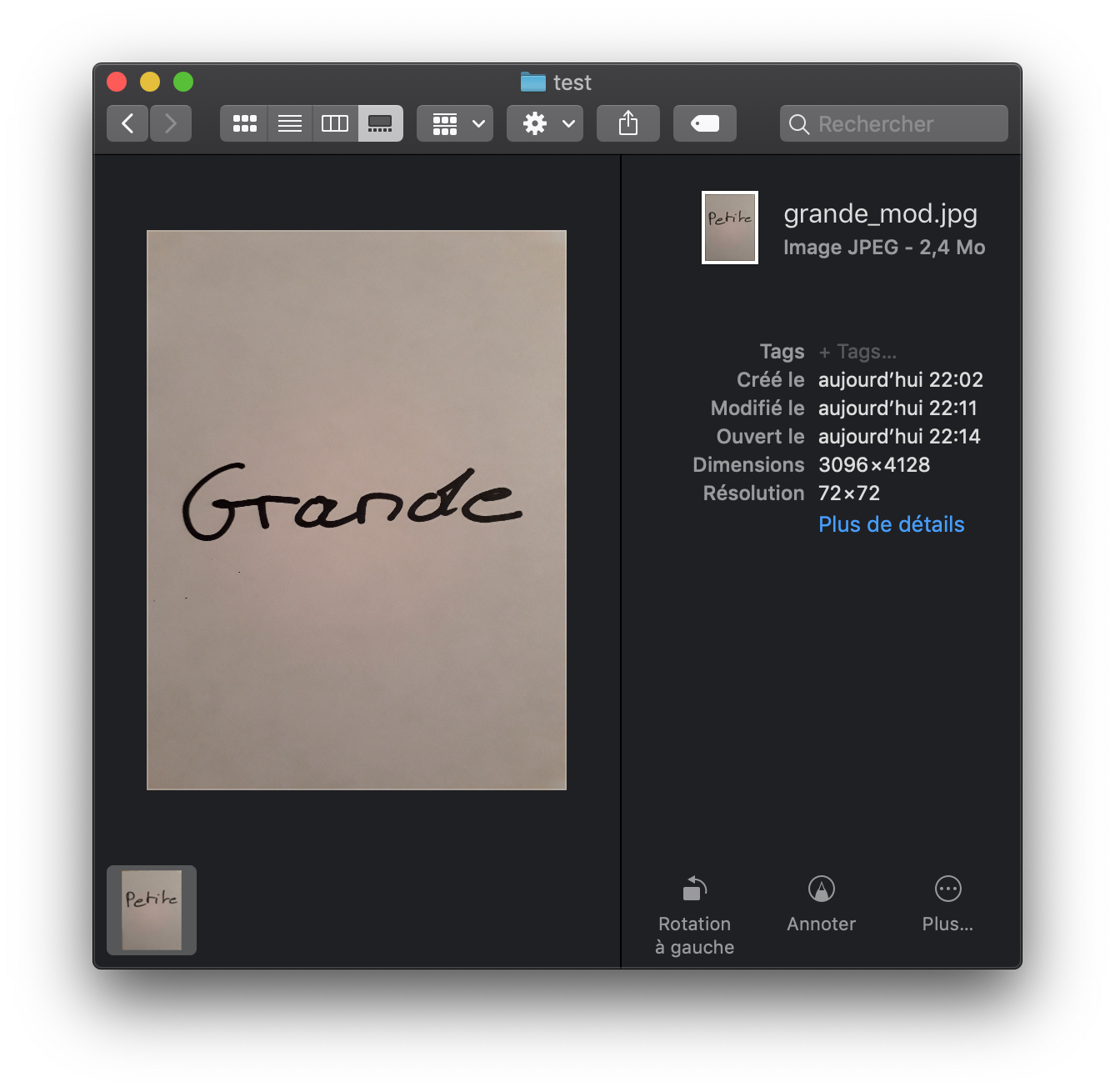

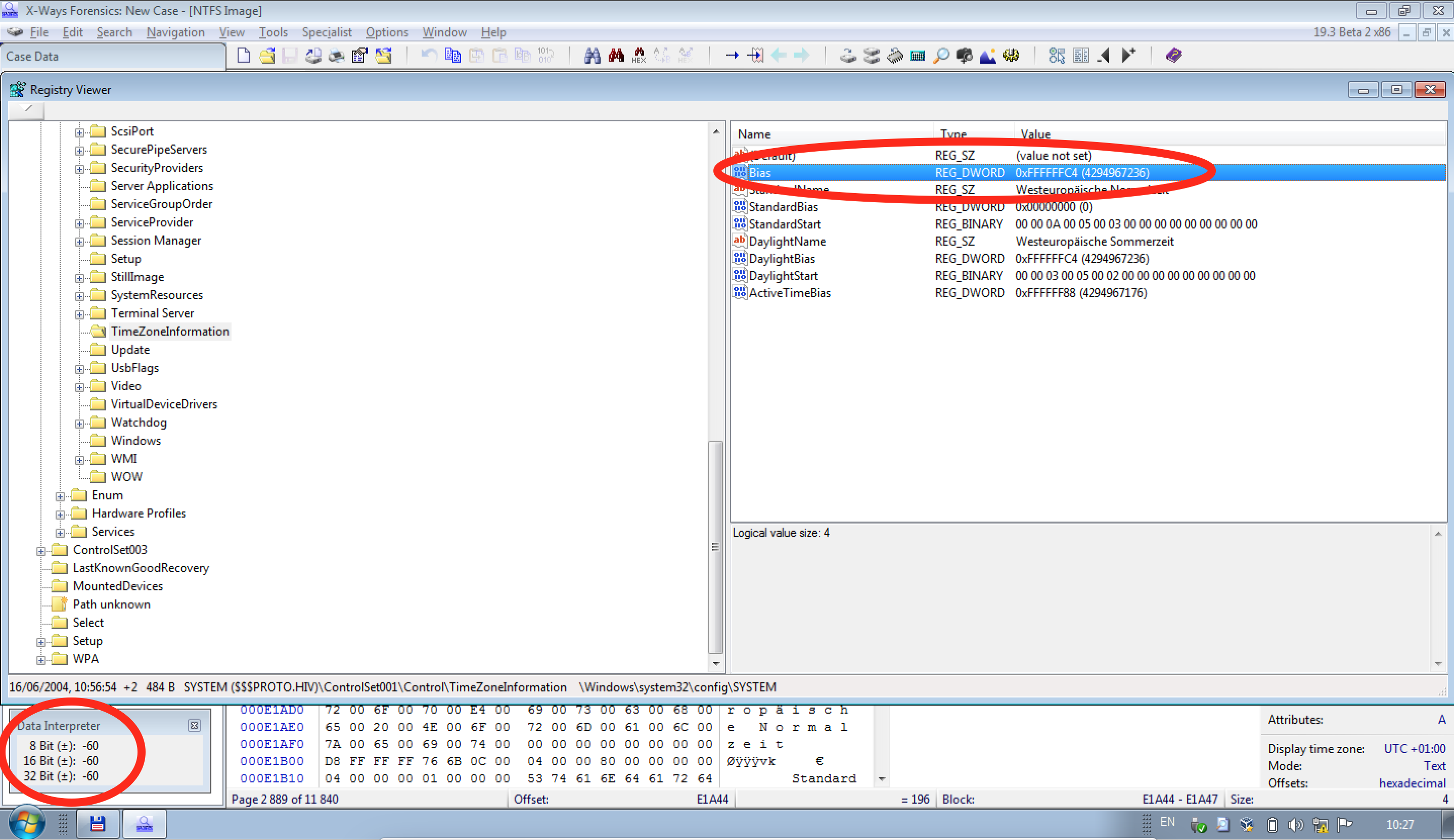

Dans l'une de mes récentes investigations numériques, j'ai été confronté à un cas bizarre. Une partition était chiffrée avec bitlocker : Normalement, dans ce genre de cas, je lance bitlocker2john.exe (issu de John the Ripper) ou bitcracker_hash (issu de bitcracker) pour récupérer les hash [...] Plus...