Billet mis à jour le 11 avril en fin d'article.

Avant tout, je précise que, dans tous les cas, quelque soit le rançongiciel, il ne faut jamais payer la rançon réclamée.

Il y a une semaine, G DATA a publié sur son blog un nouvel article intitulé "Ransomware Petya encrypts hard drives", soit en français, Petya, le rançongiciel qui chiffre le disque. En fait, il ne chiffre pas le disque, seulement une toute petite partie.

Ce que Petya fait vraiment

Dès son exécution, on a l'impression qu'il fait planter Windows, mais, avant cela, il a pris soin de modifier le MBR et les 55 secteurs suivants, pour y placer son code et faire en sorte qu'il soit exécuté.

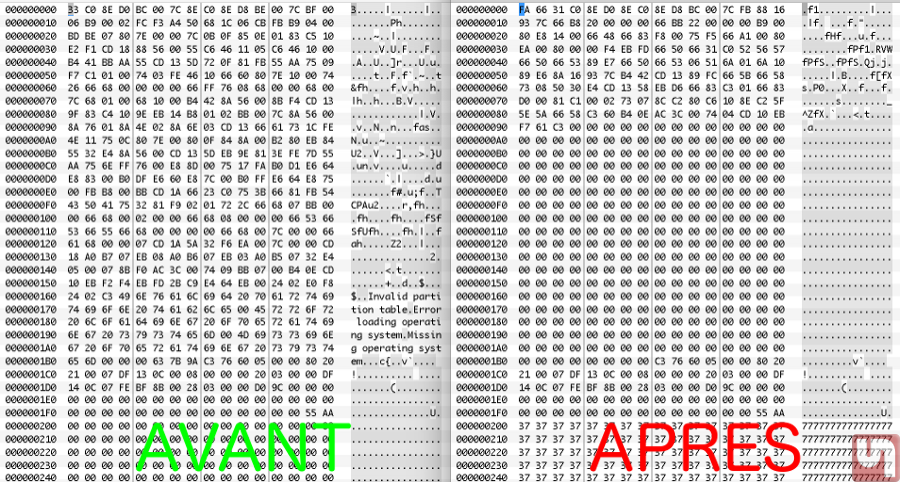

Voici le MBR avant et après :

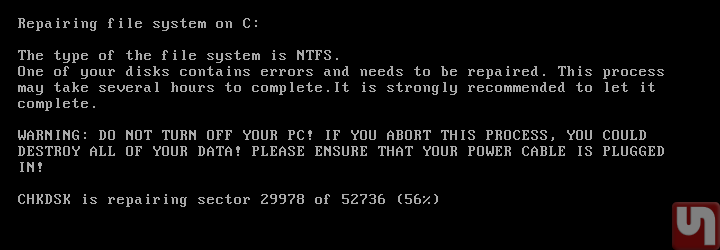

A ce moment là, il n'a encore rien fait d'autre et tous les fichiers sont intacts et récupérables. C'est lors du redémarrage que cela se complique. Il affiche quelque chose qui ressemble à une vérification du système de fichier :

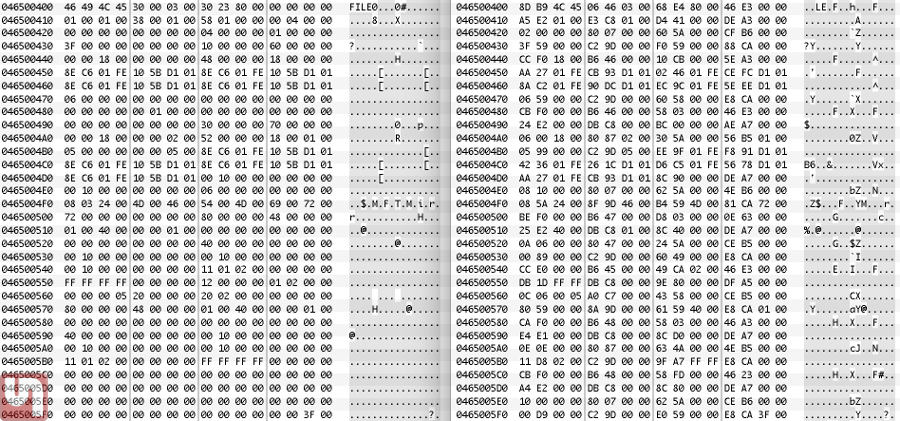

En fait, il ne vérifie rien. Pendant ce temps, il chiffre chaque enregistrement MFT. Voici un enregistrement $MFTmirr avant et après :

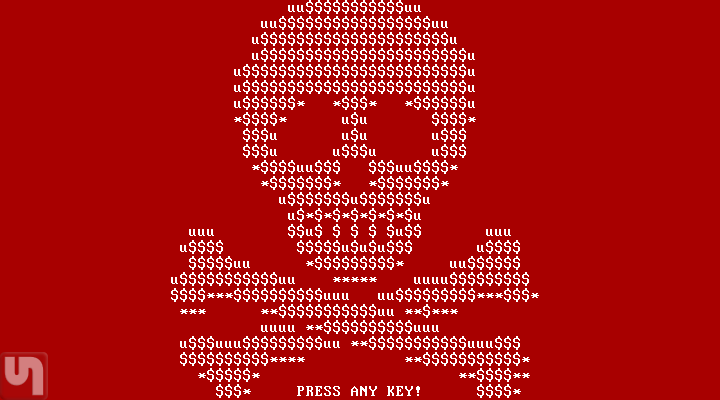

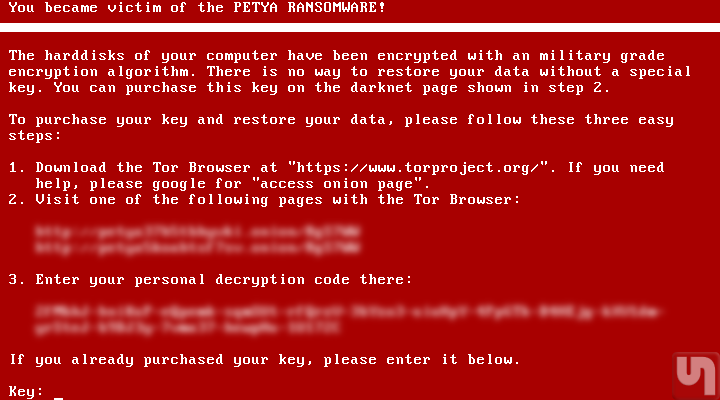

Lorsqu'il a terminé de chiffrer tous les enregistrements MFT, il affiche sa tête-de-mort puis quelque chose comme ceci après avoir appuyé sur une touche :

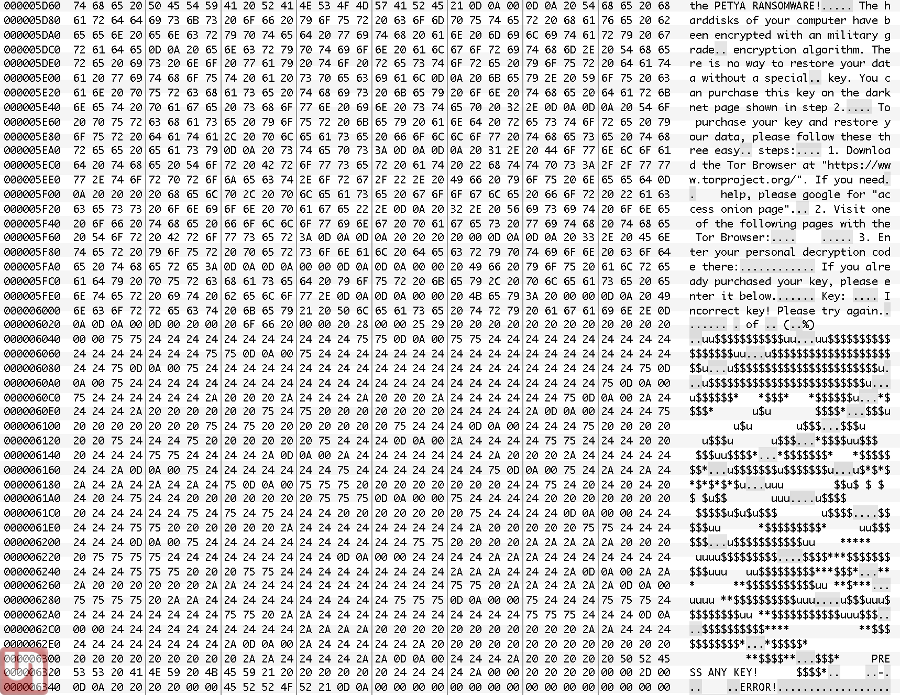

On retrouve la tête-de-mort et les éléments de la capture précédente à partir du secteur 45 :

Et finalement, c'est tout ce qu'il fait ! Ce qui signifie que les fichiers ne sont absolument pas chiffrés et donc, en partie récupérables assez facilement.

Comment récupérer ses fichiers ?

Pour récupérer les fichiers, il faut brancher le disque dur infecté sur une autre machine et utiliser un logiciel de récupération de données par signatures. L'excellent PhotoRec est parfait pour cette tâche et son développeur propose un tutoriel étape par étape.

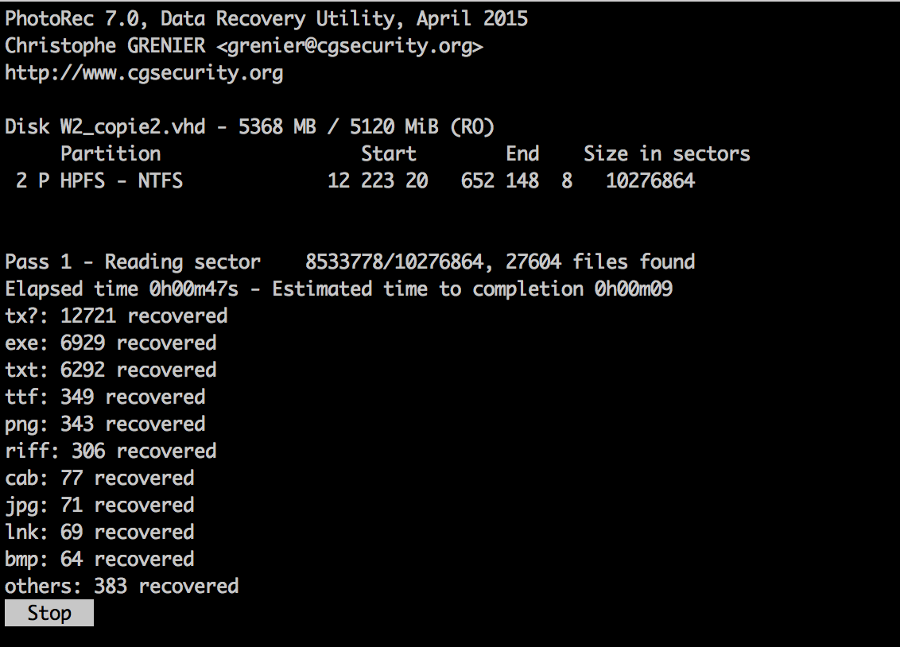

Pendant la recherche, il affiche le nombre de fichiers récupérés :

Il est important de noter que ce type logiciel ne fait qu'une recherche par signature. Ainsi, tous les types de fichiers ne peuvent être récupérés et ceux qui le seront auront perdu leurs propriétés, c'est-à-dire leur nom et leur place dans l'arborescence. De plus, les fichiers fragmentés ne seront récupérés que partiellement.

De ce fait, lorsque PhotoRec a terminé, il faut faire le tri et c'est là l'étape la plus compliquée.

Encore une fois, quelque soit le rançongiciel, il ne faut jamais payer la rançon réclamée et mettre en place un système de sauvegardes.

Mise à jour du 11 avril : comment récupérer tous ses fichiers ?

leostone propose une solution permettant de trouver la clé permettant de récupérer l'intégralité de vos données. Il faut toujours brancher le disque dur infecté sur une autre machine et lire le secteur 55 et 8 octets (offset 0x21) du secteur 54 et les convertir en base 64. On peut aussi utiliser l'outil PetyaExtractor pour faire cette opération. Ensuite il faut se rendre à l'adresse suivante : https://petya-pay-no-ransom.herokuapp.com/ pour fournir les éléments précédents. On clique sur "submit", on patiente un peu et on récupère la clé de déchiffrement que Petya réclame. Enfin, on rebranche le disque sur sa machine originale et on démarre. On rentre la clé et après déchiffrement, la machine devrait démarrer normalement.